ブロックチェーンは分散されており(つまり、単一のリポジトリなしで)、改ざんされにくく、耐性のある分散型デジタル台帳です。最も基本的なレベルでは、ユーザーはそのグループ内の共有元帳にトランザクションを記録できます。その結果、標準のブロックチェーンネットワーク機能の下で公開されたトランザクションは変更できなくなります。

ブロックチェーンの概念は、2008年に他の多くのテクノロジーやコンピューターの概念と統合され、最新の暗号通貨を作成しました。中央のリポジトリや機関ではなく、暗号化プロセスによって保護される電子現金です。

ブロックチェーンの実装は、特定の目標や機能を念頭に置いて作成されることがよくあります。暗号通貨、スマートコントラクト、企業向けの分散型台帳システムはすべて機能の例です。

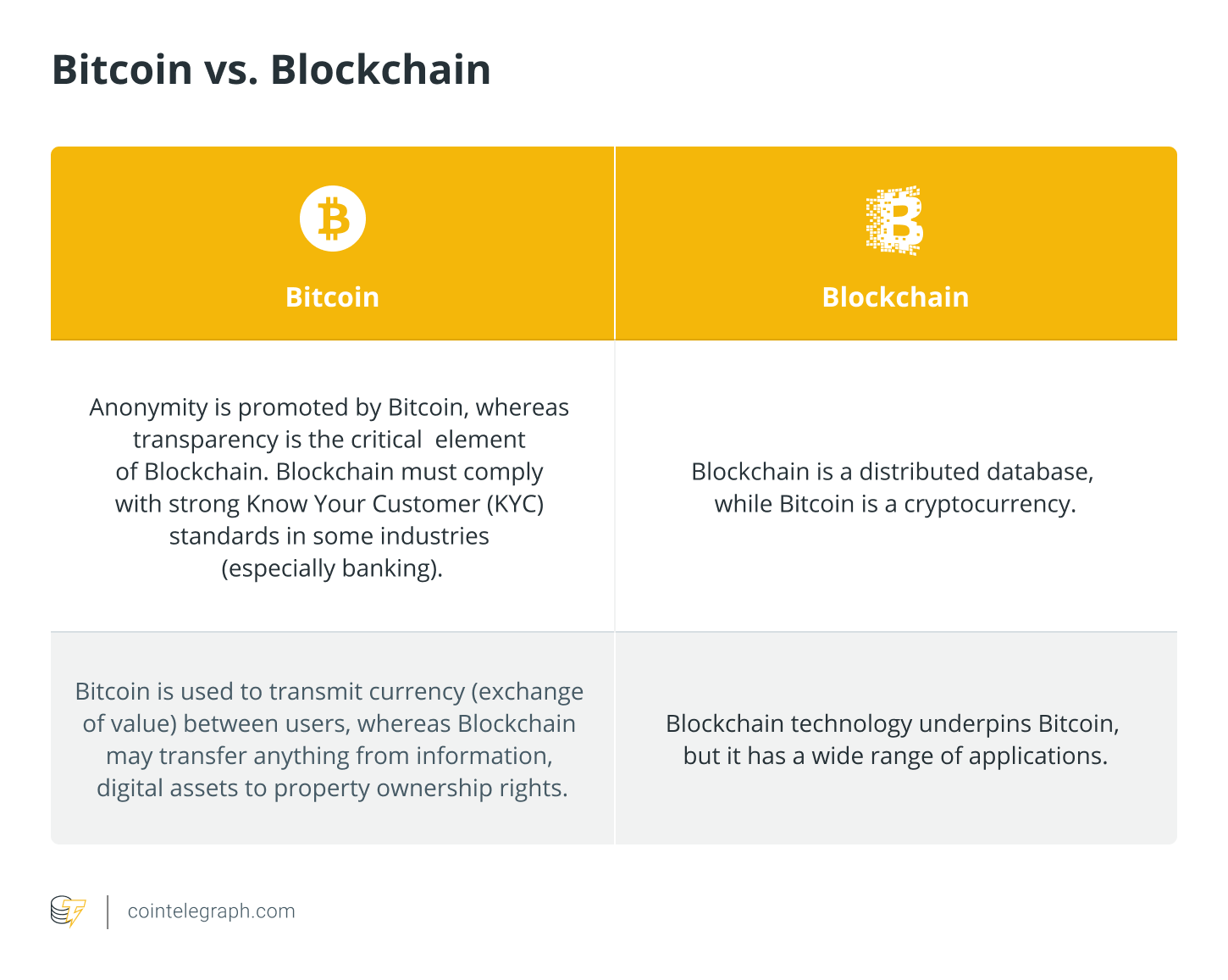

ビットコインは最初のブロックチェーンベースの暗号通貨であり、ユーザーがデータを公に共有できるようにして、参加者がトランザクションの有効性を独自に検証できるようにしました。暗号通貨は、暗号機能の集中的な使用にちなんで名付けられたブロックチェーンテクノロジーに基づいて構築されています。

システム内でデジタル署名して安全に取引するために、ユーザーは公開鍵と秘密鍵を使用します。ユーザーは、マイニングを含む暗号通貨ベースのブロックチェーンネットワークで一定の金額が支払われることを期待して、暗号化ハッシュ関数を使用してパズルを解くことができます。

ブロックチェーンテクノロジーの分野は着実に進歩しており、新しいプラットフォームが定期的に導入されています。環境は絶えず変化しています。暗号通貨以外に、ブロックチェーンテクノロジーを使用して、販売データを収集し、デジタル使用状況を追跡し、ミュージシャンなどのコンテンツクリエーターに支払いを行うための、永続的で公開された透過的な元帳システムを確立できます。

この記事では、ブロックチェーンテクノロジーについて説明し、その仕組みの概要を説明します。

さまざまなタイプのブロックチェーンネットワークの詳細については、ここをクリックしてください。

ブロックチェーンの基本的な目標は、人々、特にお互いを信頼していない人々が、安全で改ざんされない方法で重要なデータを通信できるようにすることです。

ハッシュ関数、ブロック、ノード、マイナー、ウォレット、デジタル署名、プロトコルは、ブロックチェーンのさまざまな主要な概念です。

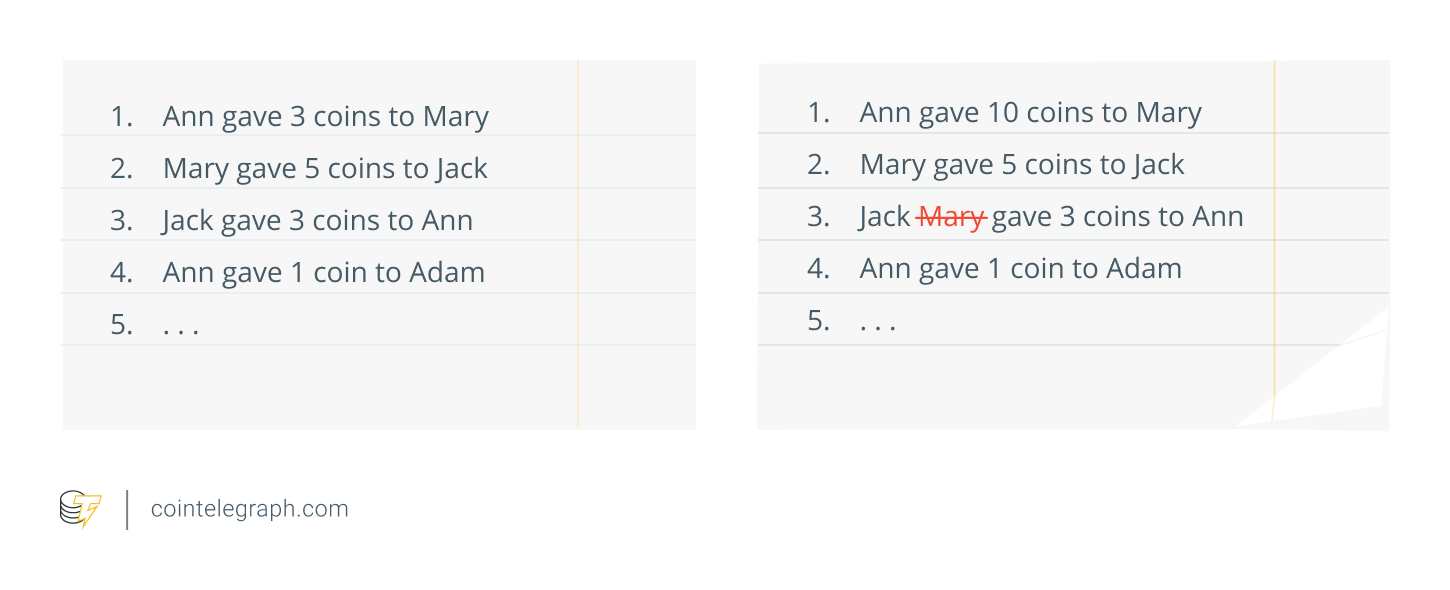

1つの部屋にいる10人が新しい通貨を作ることにしたと想像してみましょう。彼らは、新しい金融エコシステムでコインの有効性を確保するために、資金の流れに従わなければなりません。ある人(彼をボブと呼びましょう)は、すべての行動のリストを日記に残すことにしました。しかし、別の人(彼をジャックと呼びましょう)がお金を盗むことにしました。これを隠すために、彼は日記のエントリを変更しました。

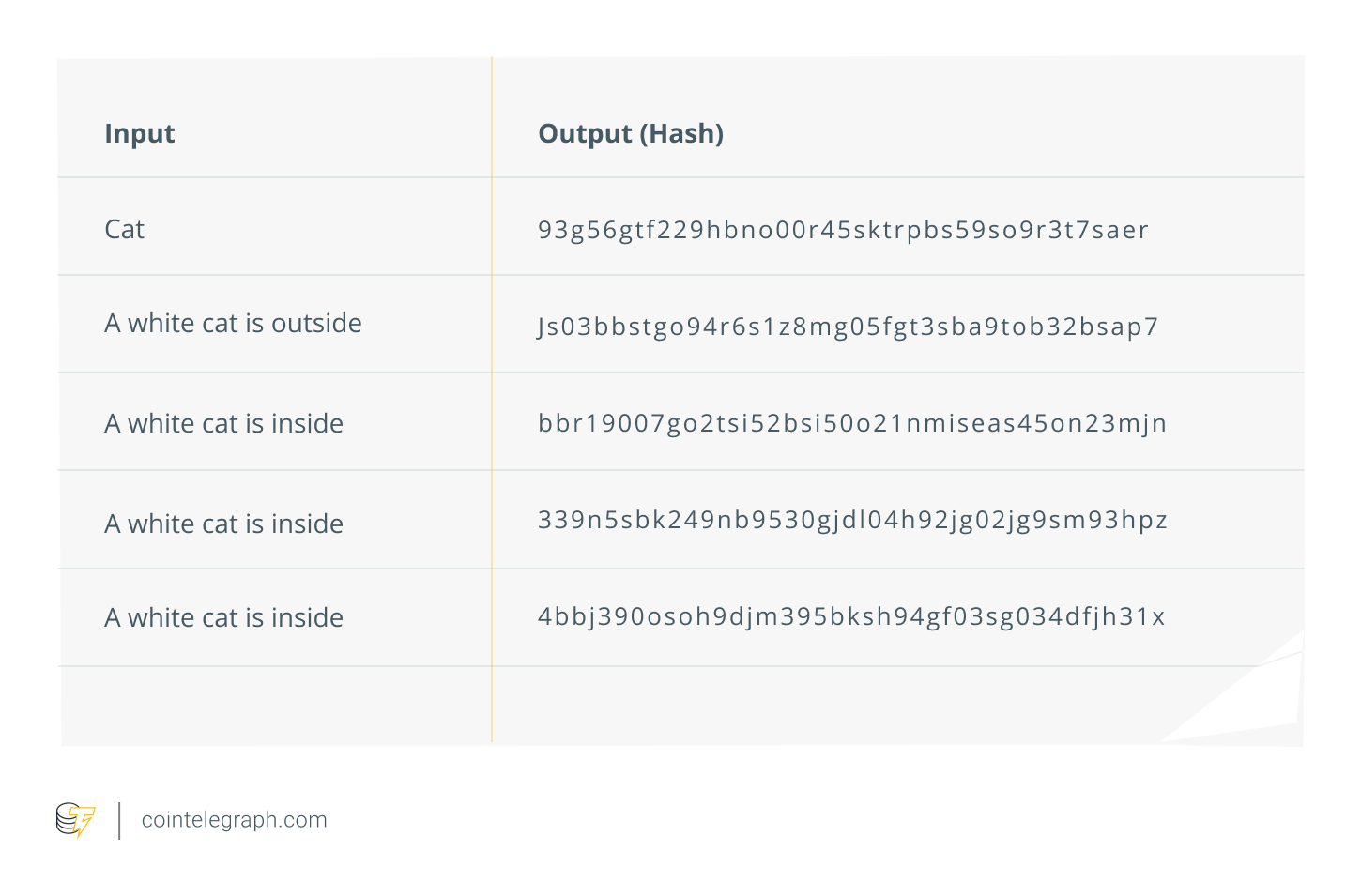

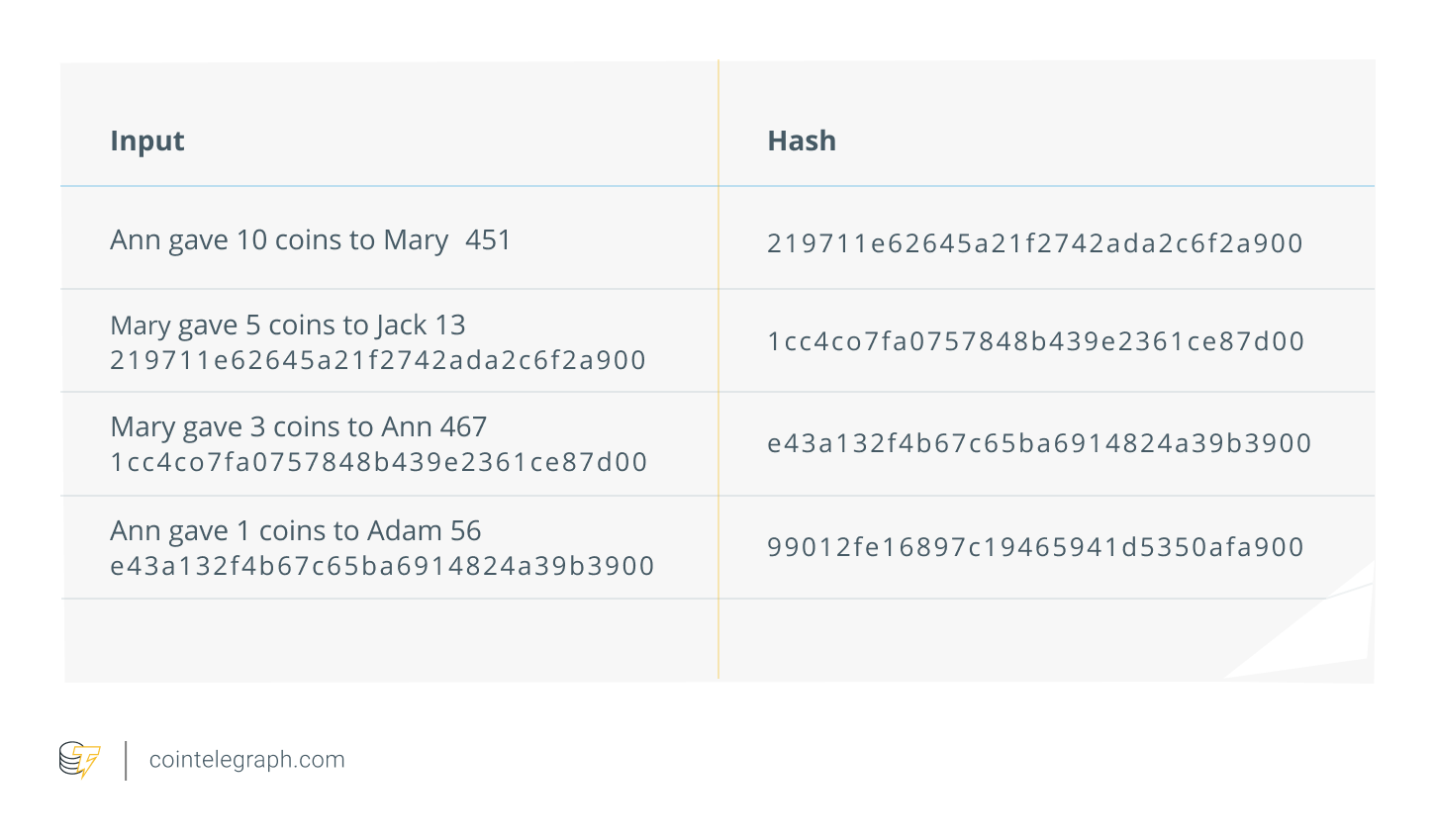

ある日、ボブは誰かが彼の日記を妨害したことに気づきました。彼は将来の改ざんを防ぐために日記の形式を変更することにしました。彼は、次の表に示すように、テキストを数字と文字のセットに変換するハッシュ関数と呼ばれるプログラムを使用しました。

このプロセスは、文字を文字列に変換するセキュアハッシュアルゴリズム(SHA)を利用します。ボブは、それぞれ複雑さが異なり、さまざまなニーズに対応するさまざまなタイプのSHAを選択できます。

ハッシュは、ハッシュ関数によって生成される数字と文字の文字列です。ハッシュ関数は、可変数の文字を固定数の文字列に変換する数学関数です。

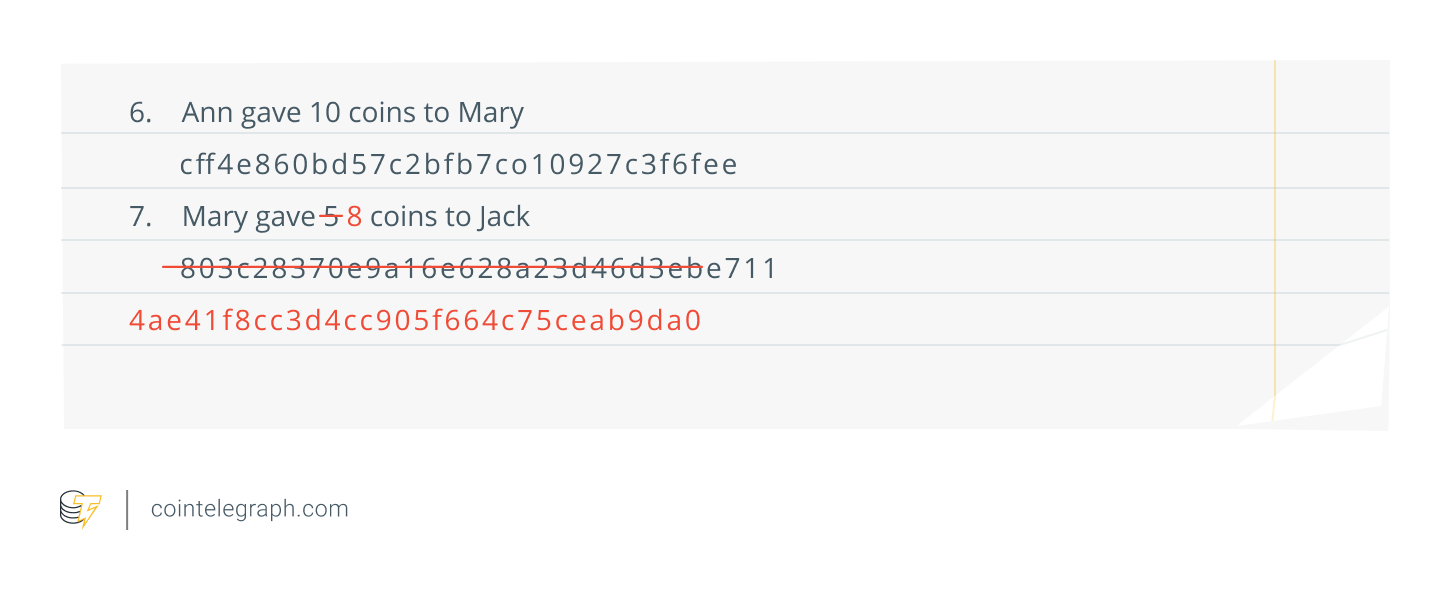

文字列を少し変更するだけで、完全に新しいハッシュが作成されます。各日記エントリの後に、ボブはハッシュを挿入しました。しかし、ジャックは再びエントリを変更することにしました。彼は日記に行き、レコードを変更し、新しいハッシュを生成しました。

ボブは、誰かが再び日記をふるいにかけたことに気づきました。彼は、各トランザクションの記録を複雑にすることにしました。各レコードの後に、彼は記録された最後のハッシュから生成された新しいハッシュを挿入しました。したがって、各エントリは前のエントリに依存します。

ジャックがレコードを変更しようとすると、以前のすべてのエントリのハッシュを変更する必要があります。しかし、ジャックは断固とした泥棒だったので、一晩中すべてのハッシュを数えました。

ボブはあきらめたくなかったので、各レコードの後に異なる乱数を追加しました。この番号は「ノンス」と呼ばれます。ナンスは、生成されたハッシュが2つのゼロで終わるように選択する必要があります。

ボブの更新されたエントリシステムでレコードを偽造するには、ジャックは各行のナンスを決定するのに何時間も費やす必要があります。

コンピューターでさえもノンスを理解するのは困難ですが、鉱夫がブロックチェーンマイニングプロセスの一部としてそれらを発見するために競争するため、タスクは可能です。

ボブの5,000トランザクションの最初のスプレッドシートは、ジェネシスブロックと呼ばれ、このブロックチェーンの開始点です。この通貨の採用が広まったため、取引は迅速かつ頻繁に行われます。新しいブロックが作成されます。これは、最大5,000のトランザクションを保持でき、以前のブロックと相関するコードを持っているため、偽造できません。

スプレッドシート、元帳、またはレジストリが更新されるとすぐに、変更できなくなります。したがって、それを偽造することは不可能です。新しいエントリのみを追加できます。レジストリは、ネットワーク上のすべてのコンピューターで同時に更新されます。ブロックチェーンを変更するには、ネットワークの参加者の大多数からのコンセンサスが必要です。

ブロックチェーンに対する潜在的なリスクの1つは、「51%の攻撃」です。この間、パーティはブロックチェーンのハッシュレートの大部分を追い越し、ネットワークを指示できるようにします。

一般に、ブロックには、タイムスタンプ、前のブロックへの参照、トランザクション、およびブロックがブロックチェーンに入る前に解決する必要のある計算問題が含まれます。コンセンサスに到達する必要のあるノードの分散ネットワークにより、ブロックチェーン内での不正行為はほとんど不可能になります。

ボブは、この方法で短期間日記をつけていました。しかし、新しいトランザクションが発生し続けると、彼はすぐにレコードの数に悩まされ、現在のシステムは持続不可能であると見なしました。それで、彼の日記が5,000トランザクションに達するとすぐに、彼はそれを1ページのスプレッドシートに変換しました。メアリーはすべての取引の正確さをチェックしました。

次に、ボブはスプレッドシートの日記を、それぞれが世界のさまざまな地域にある3,000台の異なるコンピューターに渡しました。これらのコンピューターはノードと呼ばれます。トランザクションが発生するたびに、それらのノードによって承認される必要があります。各ノードは、トランザクションの有効性をチェックします。すべてのノードがトランザクションをチェックすると、基本的に一種の電子投票が発生します。一部のノードはトランザクションが有効であると見なす場合がありますが、他のノードはそれを不正と見なす場合があります。

これで、ジャックがスプレッドシート日記の1つのエントリを変更したい場合、他のすべてのコンピュータに元のハッシュが割り当てられます。変更を許可しません。

マイニングは、マイナーがチェーンに新しいブロックを追加するプロセスです。ブロックチェーン内のすべてのブロックには固有のナンスとハッシュがありますが、チェーン内の前のブロックのハッシュも参照しているため、特に大きなチェーンではブロックのマイニングが困難になります。

鉱山労働者は、特殊なソフトウェアを使用して、ナンスを使用して許容可能なハッシュを生成するという非常に難しい数学の問題を解決します。ナンスの長さはわずか32ビットで、ハッシュの長さは256ビットであるため、適切なものを見つける前にマイニングするナンスとハッシュの組み合わせは約40億あります。

これが発生すると、鉱夫は「ゴールデンナンス」を発見したと見なされ、そのブロックがチェーンに追加されます。チェーンの早い段階でブロックに変更を加えるには、影響を受けるブロックだけでなく、後続のすべてのブロックも再マイニングする必要があります。

これが、ブロックチェーンテクノロジーの操作が非常に難しい理由です。ゴールデンナンスの識別には長い時間と多くの計算リソースがかかるため、「数学における安全性」と考えてください。ブロックが正常にマイニングされると、ネットワーク内のすべてのノードが変更を確認し、マイナーは金銭的に補償されます。

「ビットコインをマイニングする方法」の記事で詳細を読む

同じ例を続けて、ボブは10人を集めました(新しい通貨の一部である最初に集まった10人)。彼は新しいデジタルコインと元帳システムを彼らに説明する必要がありました。

ジャックは自分の罪をグループに告白し、謝罪しました。彼の誠実さを証明するために、彼はアンとメアリーにコインを返しました。

すべてを並べ替えた後、ボブはこれが二度と起こらない理由を説明しました。彼は、すべてのトランザクションを確認するために、デジタル署名と呼ばれるものを実装することにしました。しかし、最初に、彼はみんなに財布を渡しました。

デジタルマネーをお持ちの場合は、デジタルウォレット、オンラインプラットフォーム、またはストレージとの交換が必要です。

ウォレットは、18c177926650e5550973303c300e136f22673b74のような数字と文字の文字列です。これは、トランザクションが発生するときにブロックチェーン内のさまざまなブロックに表示されるアドレスです。名前や個人を特定できる情報は含まれていません。ウォレット番号のみが含まれています。

パブリックウォレットアドレスは、特定のアセットを送信できる文字列です。特定の各ウォレットのアドレスは、公開鍵から生成されます。

関連:初心者向けのビットコインウォレット:知っておくべきことすべて

トランザクションを実行するには、アドレスであるウォレットと秘密鍵の2つが必要です。秘密鍵は乱数の文字列です。ただし、アドレスとは異なり、秘密鍵は秘密にしておく必要があります。秘密鍵は、関連するウォレット内に保持されている資金を制御します。

誰かが他の誰かにコインを送ることにしたとき、彼らはトランザクションを含むメッセージに署名するために彼らの秘密鍵を使わなければなりません。秘密鍵と公開鍵の2つの鍵のシステムは、暗号化と暗号化の中心であり、その使用はブロックチェーンの存在よりもずっと前からあります。 1970年代に最初に提案されました。

メッセージが送信されると、ブロックチェーンネットワークにブロードキャストされます。次に、ノードのネットワークはメッセージを処理して、メッセージに含まれるトランザクションが有効であることを確認します。有効性が確認された場合、トランザクションはブロックに配置されます。その後、それに関する情報を変更することはできません。

暗号化キーは、数字と文字の文字列です。暗号化キーは、キージェネレーターまたはkeygenによって作成されます。これらのkeygenは、素数を含む非常に高度な数学を使用してキーを作成します。このようなキーは、情報の暗号化または復号化に使用できます。

ブロックチェーンテクノロジーは、個々の動作仕様と、それにプログラムされた多数のルールセットで構成されています。これらの仕様はプロトコルと呼ばれます。特定のプロトコルの実装は、本質的にブロックチェーンをそれが何であるか、つまり分散型のピアツーピアの安全な情報データベースにします。

ブロックチェーンプロトコルは、完全に自律的で誰にも制御されていない場合でも、ネットワークが作成者の意図したとおりに動作することを保証します。

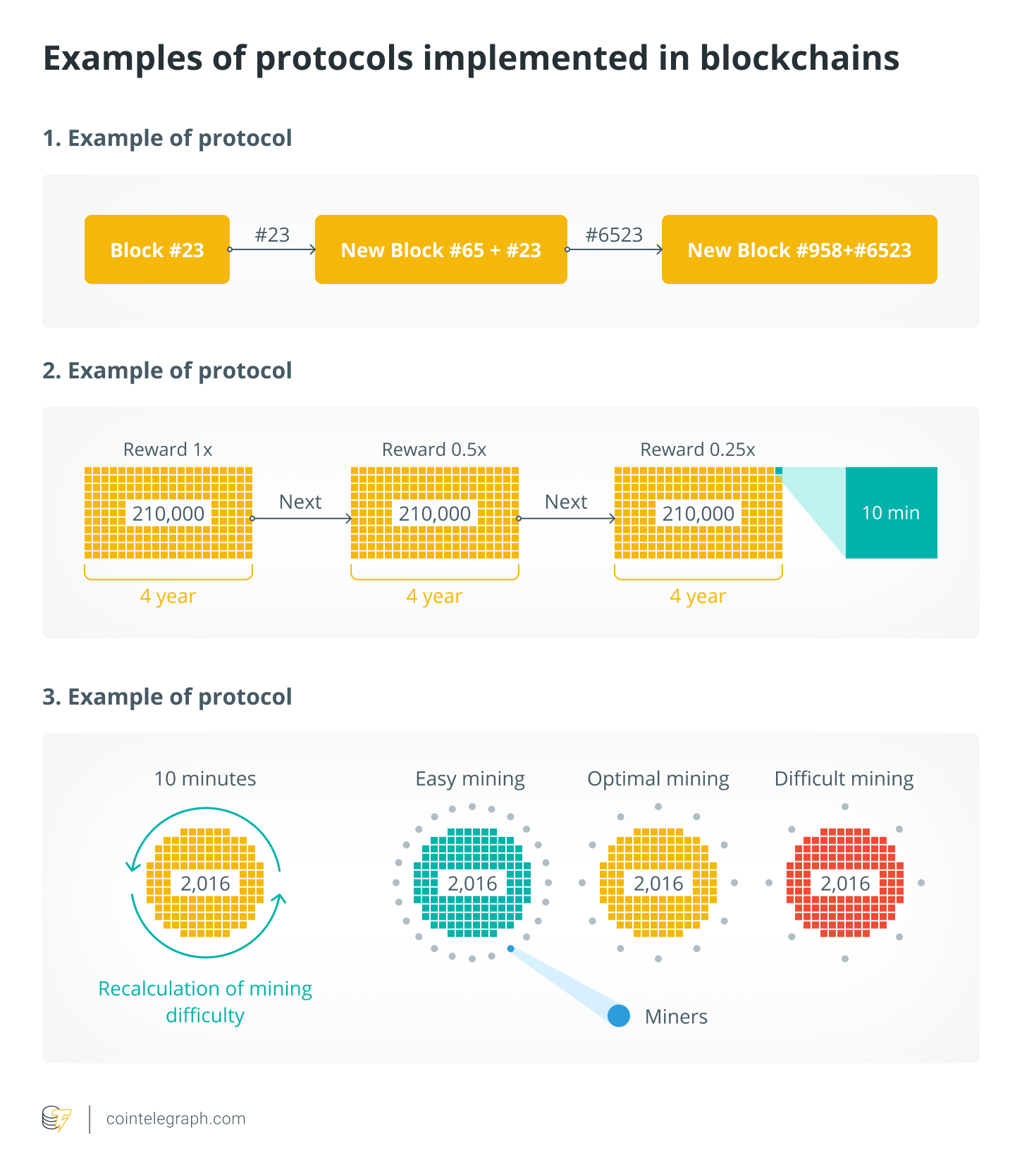

すべてのハッシュ番号の入力情報には、前のブロックのハッシュ番号を含める必要があります。

ブロックを正常にマイニングした場合の報酬は、210,000ブロックがマイニングされた後に半分に減少します。ビットコイン(BTC)の場合、これは半減と呼ばれます。ブロックあたり10分で、210,000ブロックのマイニングには約4年かかります。したがって、ビットコインの半減イベントは4年ごとに行われます。

1つのブロックをマイニングするのに必要な時間を約10分に保つために、マイニングの難易度は2,016ごとに再計算されますブロック。マイニングの難しさは、基本的に、マイナーの数を考慮してネットワークのバランスを取ります。鉱夫が増えると、競争の激しい雰囲気になり、ブロックの採掘が難しくなります。鉱夫が少ないということは、ブロックを採掘するのが比較的簡単であることを意味します。したがって、鉱夫は参加するようになります。

ブロックチェーンの大部分は、分散型台帳として機能する分散型データベースとして構築されています。これらのブロックチェーン元帳は、時系列に配置され、暗号化された証明によってリンクされたブロックにデータを追跡して保存します。

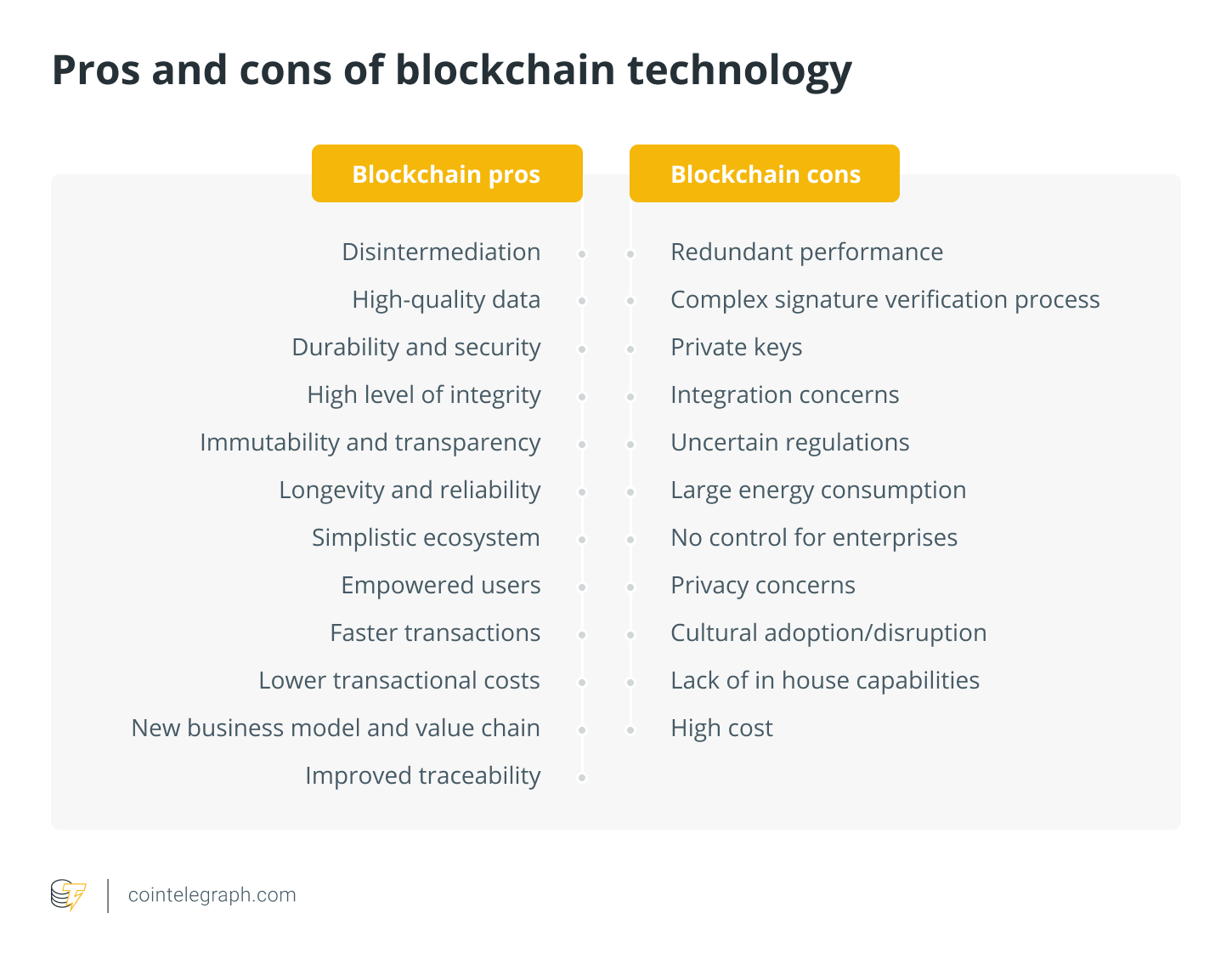

ブロックチェーンテクノロジーの開発により、信頼できない状況でのセキュリティの強化など、幅広いビジネスで多くのメリットがもたらされました。ただし、分散化されているという事実には重大な欠点があります。たとえば、ブロックチェーンは通常一元化されたデータベースと比較して効率が制限されており、より多くのストレージスペースを必要とします。

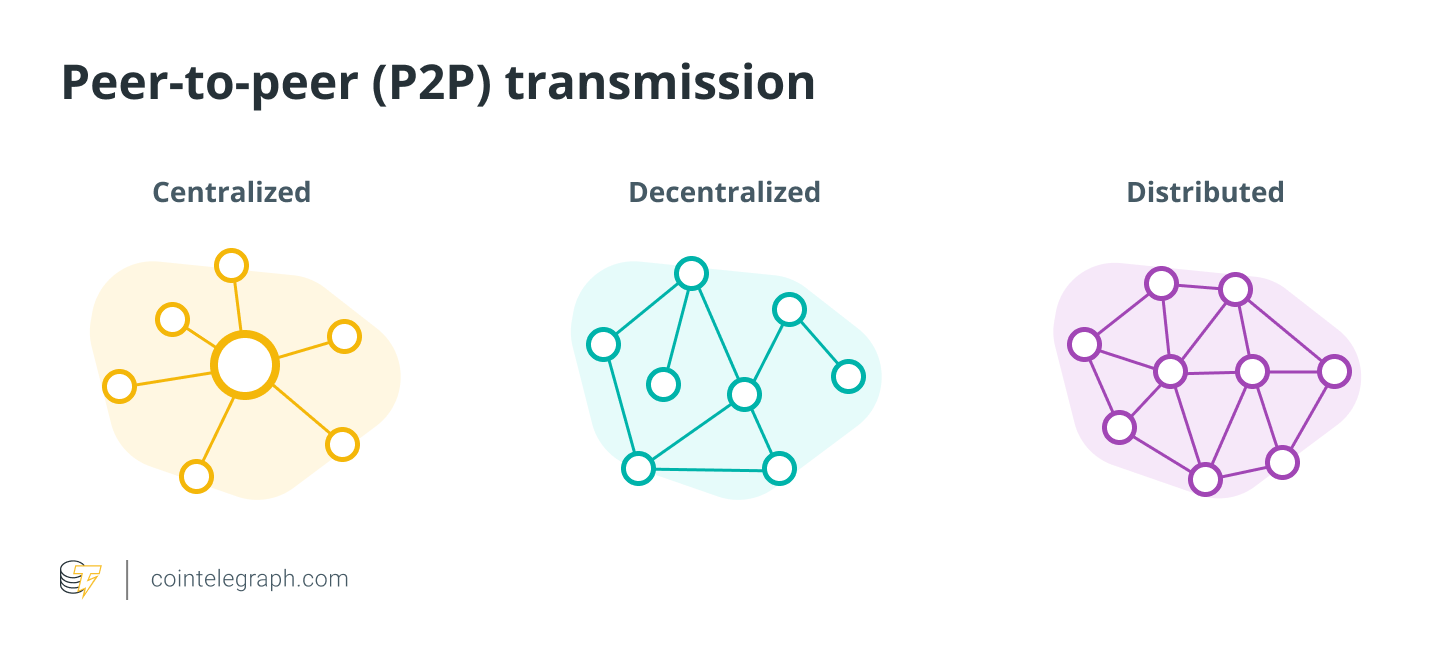

ブロックチェーンは、基本的に分散データベースの一種です。データベースはブロックチェーンであり、ブロックチェーン上の各ノードはチェーン全体にアクセスできます。含まれる情報を規制するノードやコンピューターはありません。すべてのノードは、ブロックチェーンのレコードを検証できます。これはすべて、すべてを制御する1つまたは複数の仲介者なしで行われます。

アーキテクチャ的に分散化されており、ブロックチェーンをダウンさせる単一障害点がないため、ブロックチェーンシステムの重要なコンポーネントになります。ただし、ブロックチェーン全体が特定のプログラムされたアクションを実行する分散ネットワークであるため、ブロックチェーンのノードは論理的に集中化されています。

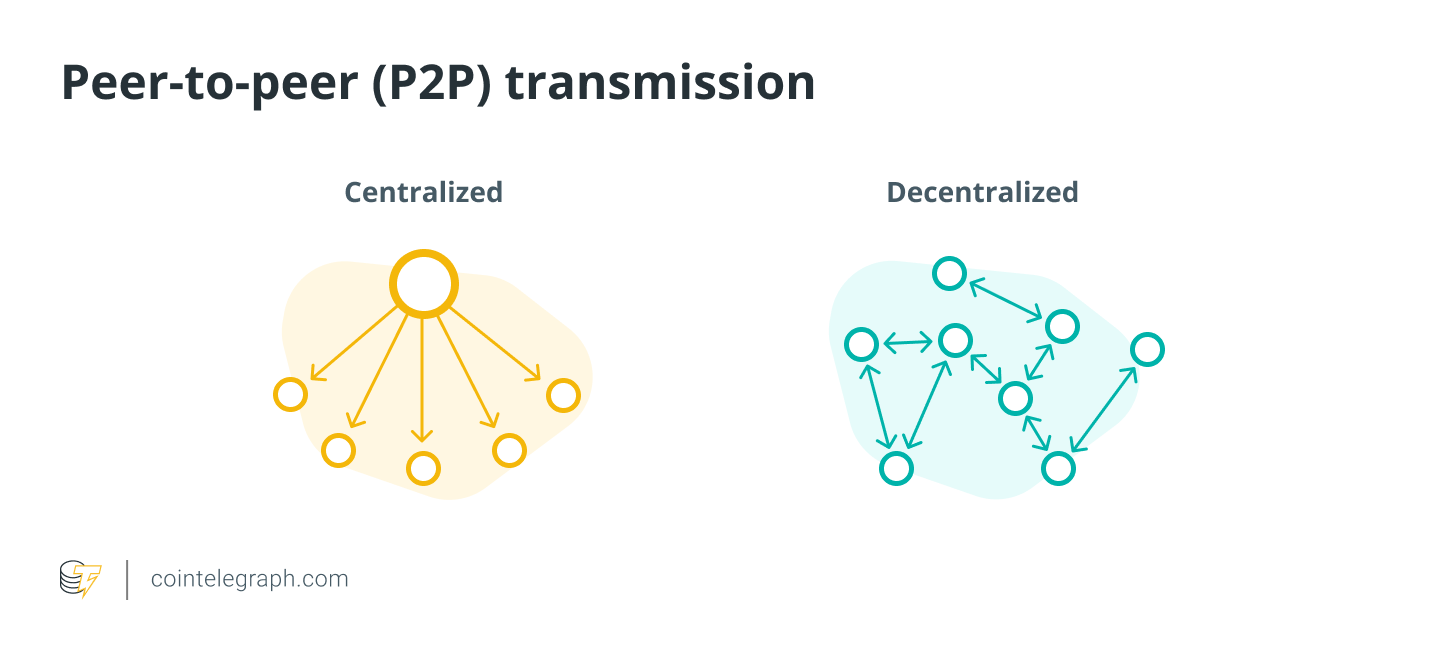

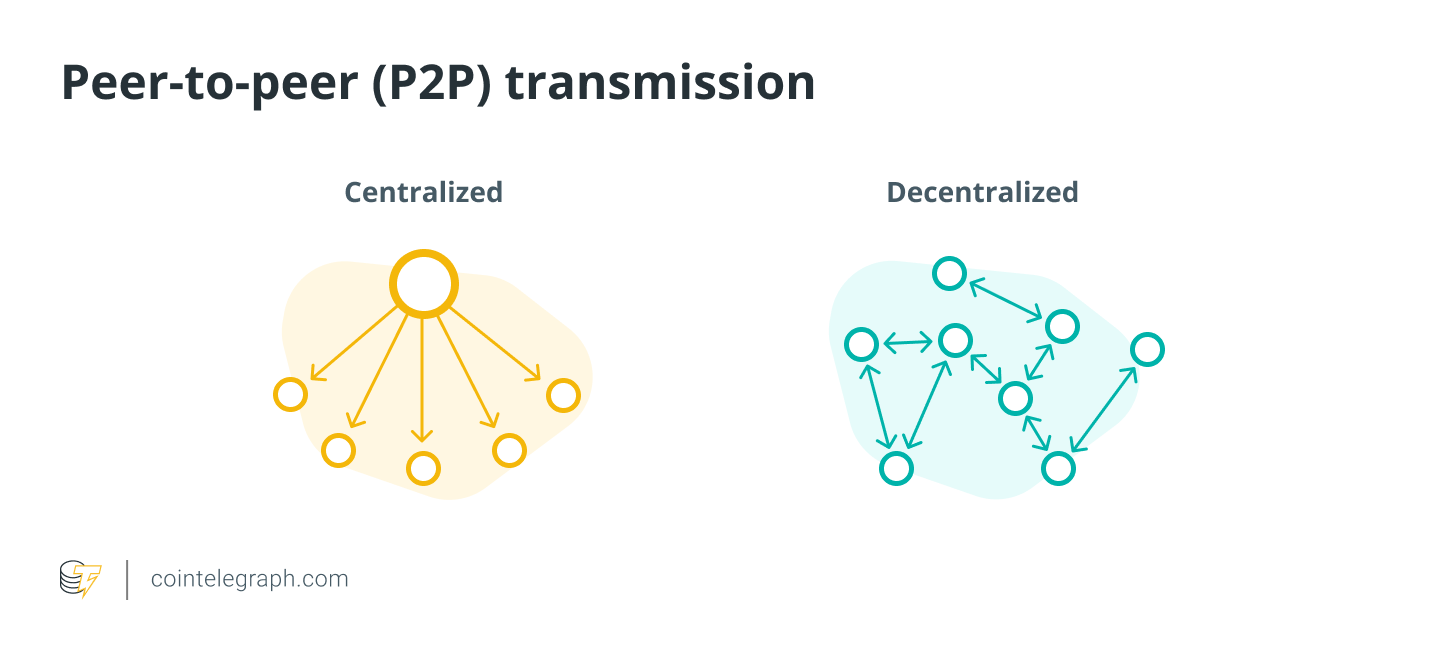

分散型ピアツーピア(P2P)伝送では、通信は常に中央ノードを介さずにピア間で直接行われます。ブロックチェーンで何が起こっているかに関する情報は、各ノードに保存されてから、隣接するノードに渡されます。このようにして、情報はネットワーク全体に広がります。

ブロックチェーンを検査する人は誰でも、すべてのトランザクションとそのハッシュ値を見ることができます。ブロックチェーンを使用している人は、必要に応じて偽名で行動することも、他の人に身分証明書を渡すこともできます。ブロックチェーンに表示されるのは、ウォレットアドレス間のトランザクションの記録だけです。

トランザクションがブロックチェーンに記録され、ブロックチェーンが更新されると、このトランザクションの記録を変更することはできなくなります。どうして?その特定のトランザクションレコードは、先行するすべてのレコードにリンクされているため、不変になります。ブロックチェーンレコードは永続的であり、時系列に並べられ、他のすべてのノードで使用できます。

各ブロックの有効性、ひいてはブロックチェーンへのブロックの包含はノードの電子コンセンサスによって決定されるため、ブロックを偽造することもほぼ不可能です。これらのノードは何千もあり、世界中に散らばっています。その結果、ネットワークをキャプチャするには、実質的に不可能な量の電力を備えたコンピューターが必要になります。

ただし、ブロックチェーンテクノロジを通常のデータベースとして使用することは困難です。 Microsoft Access、FileMaker、MySQLなどのデータベースプラットフォームを使用するのと同じ方法で、3ギガバイトのファイルをブロックチェーンに保存できますか?これは良い考えではありません。ほとんどのブロックチェーンは、設計上これに適していないか、単に必要な容量が不足しています。

従来のオンラインデータベースは通常、クライアントサーバーネットワークアーキテクチャを使用します。つまり、アクセス権を持つユーザーはデータベースに保存されているエントリを変更できますが、全体的な制御は管理者に委ねられます。ブロックチェーンデータベースに関しては、各ユーザーがすべての新しいエントリの維持、計算、更新を担当します。すべてのノードが連携して、すべてが同じ結論に達するようにする必要があります。

ブロックチェーンテクノロジーアーキテクチャは、各ノードが独立して動作し、その動作の結果をネットワークの他の部分と比較する必要があることも意味します。そのため、コンセンサスに達するには非常に時間がかかる可能性があります。このため、ブロックチェーンネットワークは、従来のデジタルトランザクションテクノロジーと比較すると、歴史的に遅いと見なされてきました。一部の暗号資産、プロジェクト、ソリューションに見られるように、進歩により、ブロックチェーン関連のトランザクション速度が向上する場合があります。

とはいえ、ブロックチェーン技術を使用してデータベースを作成する実験があります。これらのプラットフォームは、エンタープライズクラスの分散データベースを採用し、その上に構築すると同時に、ブロックチェーンの3つの主要な属性である分散化、不変性、および資産の登録と転送の機能を追加することを目的としています。

ブロックチェーンはハッキングの影響を受けませんが、その分散型の性質により、より強力なセキュリティラインが提供されます。ハッカーや犯罪者は、分散型台帳を変更するために、分散型台帳内のすべてのマシンの半分以上を制御する必要があります。

ビットコインやイーサリアム(ETH)などの最も有名で最大のブロックチェーンネットワークは、コンピューターとインターネット接続があれば誰でも利用できます。ブロックチェーンネットワークに参加者を増やすと、セキュリティ上の懸念が生じるのではなく、セキュリティが向上する傾向があります。参加するノードが増えるということは、より多くの個人がお互いの作業をレビューし、悪意のある人物を報告していることを意味します。これが、直感に反して、参加への招待を必要とするプライベートブロックチェーンネットワークがハッキングや操作に対してより脆弱になる可能性がある理由の1つです。

さらに、ブロックチェーンは、支払いや送金における「二重支払い」攻撃と戦うのに役立ちます。暗号通貨攻撃は重大な懸念事項です。ユーザーは、二重支払い攻撃で暗号通貨を複数回使用します。現金を扱う場合には存在しない問題です。

一杯のコーヒーに3ドルを費やすと、他の何かに3ドルを費やすことができなくなります。ただし、暗号化に関しては、ネットワークが気付く前にユーザーが暗号通貨を何度も費やす可能性があります。

この記事の最後の部分では、ブロックチェーンの多くのアプリケーションのいくつかについて説明します。ブロックチェーンテクノロジーは、「スマートコントラクト」と呼ばれるものに特に理想的です。では、スマートコントラクトとは正確には何ですか?

スマートコントラクトは、従来のコントラクトの機能と同様に、特定の契約に関するルールとペナルティを定義します。ただし、大きな違いは、スマートコントラクトがこれらの義務を自動的に実施することです。それらのコーディングのおかげで、スマートコントラクトは特定の基準を満たすことで解放されます。

分散型金融(DeFi)は、ブロックチェーンテクノロジーを利用して、分散型を除いて、主流の金融業界で一般的な機能と同様の機能に参加者がアクセスできるようにします。さまざまなDeFiソリューションを使用して、参加者は資金を貸し借りしたり、他の機会にアクセスしたりできます。集中管理された機関の管理から離れたブロックチェーンで管理されます。

非代替トークン(NFT)は、いくつかの異なるユースケースで大きな可能性を秘めたブロックチェーンテクノロジーのアプリケーションとして機能します。このようなトークンは検証可能に一意であり、同じ値で他のトークンと1対1で交換することはできません。 NFTの潜在的な使用例の1つは、アートワークの認証です。アート作品はNFTに関連付けられており、その真正性と所有権を検証できます。

ブロックチェーンテクノロジーをサプライチェーンに適用すると、原材料、食品、材料などをソースに追跡して、その起源を証明したり、特定のサプライチェーンに関するその他の関連情報を提供したりできます。 。

保証請求の解決には、費用と時間がかかり、請求を行う人にとっては困難な場合があります。ブロックチェーンテクノロジーを使用してスマートコントラクトを実装することは可能です。これにより、必然的にプロセスが著しく簡単になります。

スマートコントラクトを使用すると、特定の保険関連の状況に対する特定の基準セットを確立できます。理論的には、ブロックチェーンテクノロジーの実装により、保険金請求をオンラインで送信するだけで、即時の自動支払いを受け取ることができます。もちろん、請求がすべての必要な基準を満たしていることを確認してください。

ブロックチェーンとその分散化の側面により、オンラインでのIDの検証ははるかに迅速になり、潜在的に安全になる可能性があります。オンラインIDデータを中央の場所に保持することは、ブロックチェーンを使用することで過去の慣習になる可能性があります。つまり、コンピューターハッカーは攻撃に対する脆弱性の集中ポイントを持たなくなります。

インタラクションの目的でインターネットを介して相互にリンクされているIoTは、車両やデバイスなどのソフトウェアフレンドリーなアイテムのエコシステムであり、そのようなインタラクションを可能にする特定の技術仕様が含まれています。

ブロックチェーンテクノロジーは、ハッカーから保護するための潜在的な方法を提供することにより、IoTの将来において役割を果たす可能性があります。ブロックチェーンは分散制御用に構築されているため、それに基づくセキュリティスキームは、IoTの拡張をカバーするのに十分なスケーラブルである必要があります。

Googleドライブ、Dropboxなどは、一元化された方法を使用してドキュメントの電子アーカイブを徹底的に開発しました。一元化されたサイトはハッカーを誘惑しています。ブロックチェーンとそのスマートコントラクトは、この脅威を大幅に軽減する方法を提供します。

テクノロジーが主流の注目を集めるにつれて、ブロックチェーンとそのスマートコントラクトは、マネーロンダリング戦術との戦いに役立つ可能性があります。

ブロックチェーンは、入口と出口のポイントを監視するだけでなく、システムのより包括的な分析を提供します。ブロックチェーンは、各ユーザーまたはノードが更新の検証を担当する分散型ネットワークであるため、ネットワークのセキュリティを強化します。

選挙や同様のプロセスでの投票は、スマートコントラクトとブロックチェーンによって大幅に改善される可能性があります。さまざまな関連アプリケーションが時とともに存在してきました。

ブロックチェーンテクノロジーの可能性は事実上無限であり、最近の進歩により、分散型の信頼できないインターネット、トランザクションの透明性などに近づきました。

パンデミックの時代から「ニューノーマル」の時代に移行するにつれ、ブロックチェーンは、これらの新しい社会的課題に取り組み、デジタルマネーの勇敢な新しい世界の富。

ブロックチェーンテクノロジーの未来は明るいように見えます。ほぼすべての分野ですでに可能性を示していることを考えると、最高のものはまだ来ていないようです。

一方、特に銀行サービス、送金、分散型市場などの分野で、ブロックチェーンテクノロジーが将来どこに行くのかを知るのは興味深いことです。