ブロックチェーンは、トランザクションの分散型分散型デジタル元帳です。この元帳は広く複製され、前述のブロックチェーン上のコンピューターのネットワーク全体に分散されます。

技術的には、ブロックチェーンは情報を保存するための分散型の方法として機能します。ブロックチェーンは分散型であるため、不正行為、ハッキング、変更は事実上不可能です。

ビットコイン(BTC)は、ご存知かもしれませんが、ブロックチェーンベースの最初の暗号通貨でした。データをユーザー間で公に共有できるようになり、ネットワーク内の参加者がトランザクションを個別に検証および検証できるようになったため、暗号コミュニティですぐに普及しました。

ブロックチェーンの各ブロックは、トランザクションで構成されています。新しいトランザクションが発生するたびに、そのようなレコードがすべての参加者の元帳に追加されます。したがって、このタイプの分散型データベースは、分散型台帳テクノロジーまたはDLTと呼ばれます。ブロックチェーンはDLTの一種であり、トランザクションはハッシュ(暗号署名)を介して記録されます。

簡単に言えば、DLTには、分散設計を可能にするさまざまなテクノロジーとフレームワークが含まれています。 2つの顕著なパラダイムは、許可のないブロックチェーンと許可されたブロックチェーンです。これについては、この記事全体でさらに詳しく説明します。

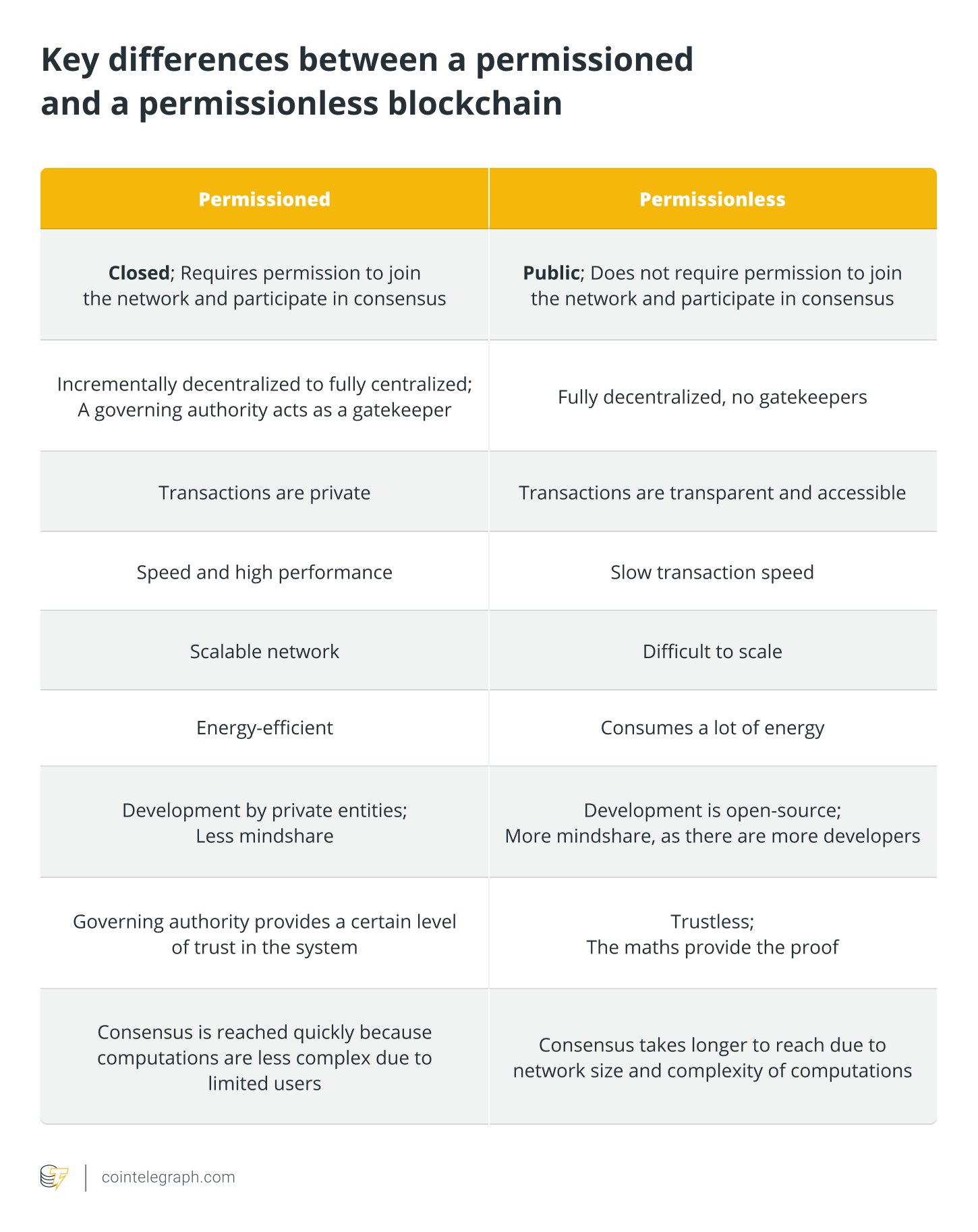

許可されたブロックチェーンは、閉じているか、アクセス制御レイヤーを持つブロックチェーンです。この追加のセキュリティレイヤーでは、参加者は実行が許可されているアクションのみを実行できます。

許可されたブロックチェーンでは、ユーザーがネットワークの一部になるには、ネットワーク所有者からの許可が必要になります。技術的には、ユーザーはブロックチェーンへのアクセスが許可されている場合にのみ、ブロックチェーン上の情報にアクセス、読み取り、および書き込みを行うことができます。許可されたプライベートブロックチェーンは、各参加者がブロックチェーンに貢献する方法とアクセスできるものを決定する役割を定義します。

「プライベートブロックチェーン」または「許可されたサンドボックス」とも呼ばれる、許可されたブロックチェーンは部分的に分散化されていると見なされます。これは、ビットコインとは異なり、ネットワークが既知の参加者に分散しているためです。

許可されたブロックチェーンの良い例はRippleです。これは、ネットワーク参加者の許可ベースの役割をサポートする大規模な暗号通貨です。多くの企業は、ネットワーク管理者が必要に応じて設定を構成し、制限を設けることができるため、許可されたブロックチェーンネットワークを好みます。

許可されたブロックチェーンは、許可されていないブロックチェーンと同様のコンセンサスモデルを使用しません。通常、許可されたブロックチェーンを使用する組織は、実用的なビザンチンフォールトトレランス(PBFT)、フェデレーション、およびラウンドロビンコンセンサスなどのモデルを使用します。

PBFTコンセンサス:PBFTは投票ベースのコンセンサスアルゴリズムです。このモデルでは、必要最小限の割合のノードが正常に動作し、適切に機能している限り、ネットワークの安全性が保証されます。

フェデレーションコンセンサス:フェデレーションコンセンサスには、ブロックチェーン内の各ノードによって信頼される署名者のセットがあります。これらの署名者は、トランザクションを受信し、それらを保持し、それに応じてフィルタリングする単一のブロックジェネレーターを使用して、ノードがコンセンサスステージに到達するのを支援します。

ラウンドロビンコンセンサス:ラウンドロビンコンセンサスでは、ノードが疑似ランダムに選択されてブロックが作成されます。各ノードは、新しいブロックを追加するために再度選択できるようになるまで、数サイクル待機する必要があります。

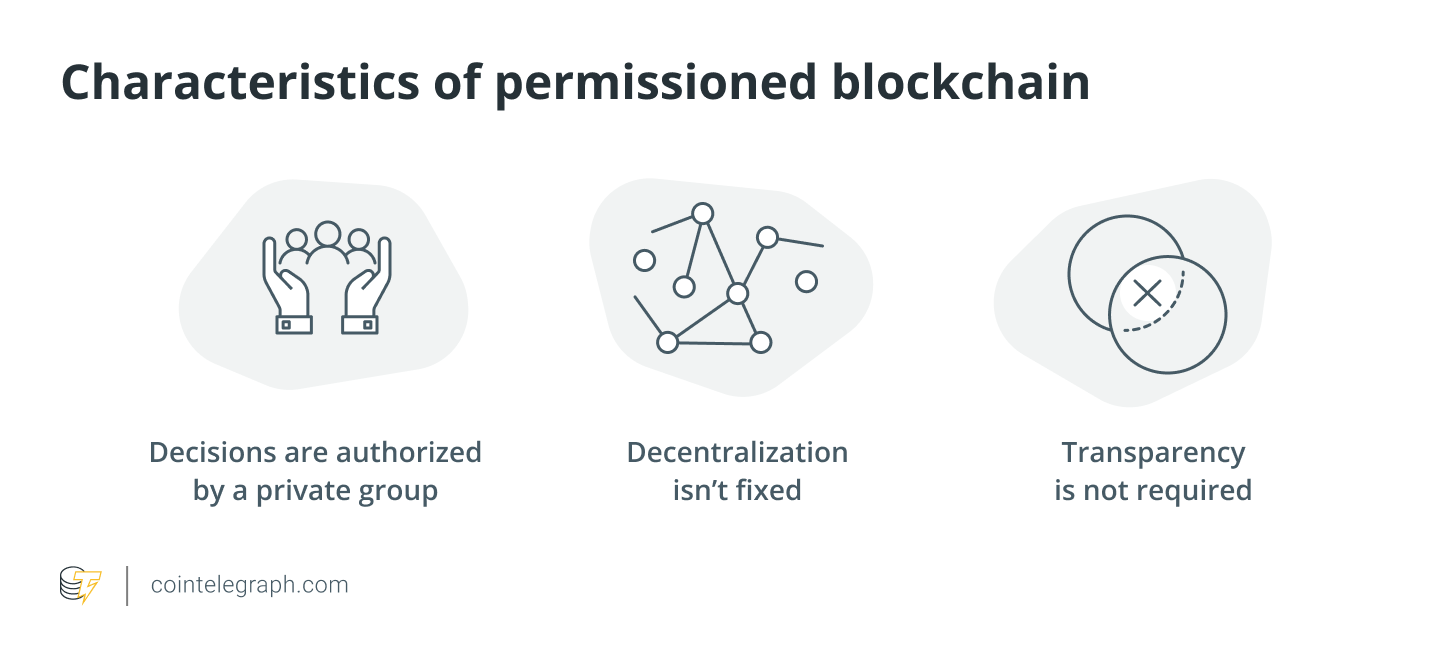

許可されたブロックチェーンの特徴のいくつかは、セキュリティに深く関係しています。アクセス制御レイヤーがあるため、許可されたブロックチェーンは、ビットコインのようなパブリックブロックチェーンシステムのより安全な代替手段と見なされています。

このように、役割を定義し、IDを検証し、ネットワーク内のアクセスを保護する必要がある人々に好まれます。許可されたブロックチェーンも匿名ではなく、通常、企業や民間組織などの民間団体によって開発されます。

許可のないネットワークとは異なり、許可されたネットワークはコンセンサスベースではありません。代わりに、ネットワークの所有者が中央の事前定義されたレベルで決定を下します。

完全に分散化されたブロックチェーンであるビットコインとは異なり、許可されたブロックチェーンは完全に集中化または部分的に分散化できます。メンバーは通常、ネットワークの分散化のレベルと、コンセンサスのアルゴリズムを決定します。

許可のないブロックチェーンとは異なり、許可されたブロックチェーンは透過的である必要はありません。ほとんどの許可されたブロックチェーンネットワークは、セキュリティの目的で透過的でないように特に意図されているため、透過性はオプションです。透明性のレベルは通常、ブロックチェーンネットワークを実行している組織の目標によって異なります。

排他性は、許可されたブロックチェーンにパブリックブロックチェーンよりも優れた利点を与えますが、いくつかの欠点もあります。比較は次のとおりです:

許可されたブロックチェーンの利点のリストに加えて、高レベルのプライバシーとセキュリティがあります。確認または許可がない限り、部外者は取引情報にアクセスしたり変更したりすることはできません。

もう1つの利点は、分散化に関する柔軟性です。インクリメンタルまたは完全に集中化できるため、高度に集中化されたネットワークに関連するリスクを心配することなく、企業はより自由に参加できます。

これらは高度にカスタマイズ可能であり、組織のニーズに基づいた構成と統合に対応できます。最後に、トランザクション検証の管理に必要なノードの数が限られているため、スケーラブルで高性能です。

上記で概説した利点にもかかわらず、このタイプのブロックチェーンに関連するリスクとデメリットがいくつかあります。

ほとんどの場合、ネットワーク内の透明性の欠如と破損のリスクに関連しています。一部の人だけに限定されており、プライベートグループによって管理されているため、共謀やコンセンサスの無効化のリスクが高くなります。そのため、ネットワークの運営者はコンセンサスルールを簡単に変更できます。

安全であると見なされる一方で、許可されたブロックチェーンのセキュリティもそのメンバーの整合性に依存していると言えば十分です。ネットワークを管理している個人またはグループが自分たちの利益のためにデータを変更することを決定した場合、彼らはそうすることができます。この点で、ネットワークの透明性の欠如は大きな欠点になります。

特に特定の規則や規制の下で事業を行う必要のある企業の場合、規制や検閲の対象にもなります。そのため、検閲できないパブリックブロックチェーンの機能にアクセスする自由はありません。

スペクトルの反対側には、許可のないブロックチェーンである別のタイプのDLTパラダイムがあります。主要な暗号通貨(ビットコインなど)のほとんどは、許可のないブロックチェーンネットワークで実行されます。

その名の通り、誰でもネットワークに参加して情報にアクセスできます。要するに、それは分散化されており、一般に公開されています。ゲートキーパーや検閲がないため、「許可なし」と呼ばれます。ブロックチェーンにアクセスしたい人は、Know Your Customer(KYC)の要件に合格したり、身分証明書を提出したりする必要はありません。

技術的には、プロトコルで許可されている限り、誰でもそれを使用してネットワーク内でやりたいことを行うことができます。許可のないブロックチェーンは、中本聡の元々のブロックチェーンの概念に近いと考えられています。

現在、一般にアクセス可能であるため、許可のないブロックチェーンの一般的なトレードオフは速度です。メンバーが数人しかない許可されたカウンターパートよりも遅くなる傾向があります。

では、許可のないブロックチェーンはどのように機能しますか?通常、これらのブロックチェーンに保存されているトランザクション情報は、一般の人々によって検証されます。規制機関や当局がないため、ネットワークは、取引の有効性に関するコンセンサスに達するために一般市民に依存しています。

これらのタイプのネットワークで通常使用されるコンセンサスメカニズムは、プルーフオブワーク(POW)とプルーフオブステーク(POS)です。一般的に、正直さはこれらのメカニズムを導入することで奨励され、システムを期待どおりに機能させ続けます。許可のないネットワークの例としては、ビットコインやイーサリアムがあります。

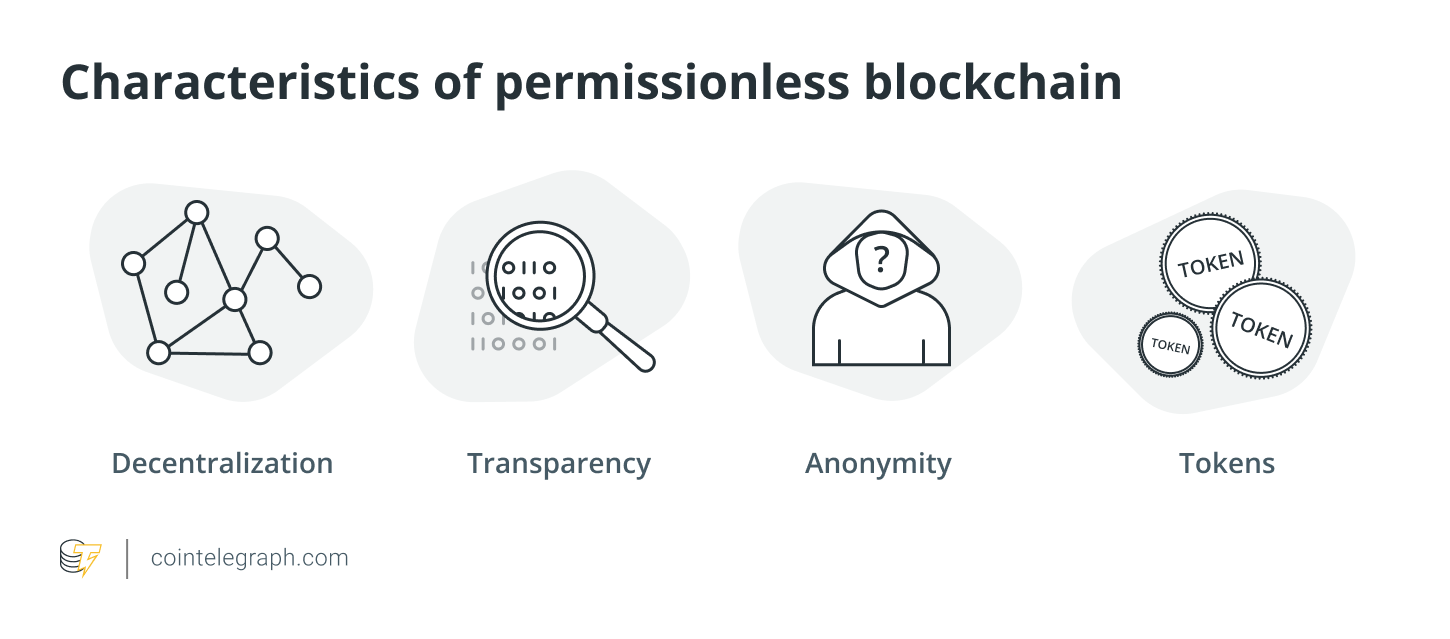

許可されたブロックチェーンとは対照的に、許可されていないブロックチェーンは、トランザクションの透明性とユーザーの匿名性によって特徴付けられます。彼らはまた、オープンソース開発を支持しています。

通常、許可のないブロックチェーンは分散化されています。そのため、単一のエンティティだけでは、元帳を編集したり、ネットワークをシャットダウンしたり、そのプロトコルを変更したりすることはできません。これは、多数派とその誠実さの感覚に依存するコンセンサスプロトコルに大きく固定されています。このようなコンセンサスには、通常、ユーザーの50%以上の同意が必要です。

許可のないネットワーク内のユーザーは、すべての種類の情報(秘密鍵を除く)にアクセスできます。分散型ネットワークの本質は中央当局の数字を避けることであるため、許可のないネットワークでのトランザクションの透明性が重要になります。

許可されたネットワークとは異なり、許可のないブロックチェーンは、ユーザーがアドレスを作成するときにIDや個人情報を要求しません。

許可のないブロックチェーンにより、トークンまたはデジタルアセットを利用できます。これらは通常、ユーザーがネットワークに参加するためのインセンティブとして機能します。トークンと資産は、市場に応じて、時間の経過とともに価値が増加するか、減少する可能性があります。

許可のないブロックチェーンは高度に分散化されており、オープンです。当然、それらには一連の長所と短所があります。比較は次のとおりです:

パーミッションレスネットワークの最大の利点の1つは、高レベルの透過性です。高度に分散化されており、大規模なネットワークにまたがっているため、透過性により、未知の関係者間の迅速な調整が容易になります。

もちろん、地方分権化にはメリットがあります。その1つは、情報が1つの中央リポジトリに保存されないため、公共記録が安全で信頼性が高く、すべての人がアクセスできるようになることです。このため、事実上ハッキングできないと見なされています。

また、ネットワークは安全であり、世界中のユーザーがアクセスしやすいため、検閲に対して耐性があります。そのため、攻撃者はネットワークに侵入するのが難しいことに気付くでしょう。ターゲットとする単一のリポジトリはなく、コンセンサスメカニズムを無効にするためにネットワークの51%を攻撃する必要があります。

パーミッションレスブロックチェーンに関連する不利な点のほとんどは、そのパフォーマンスに関連しています。許可のないブロックチェーンの最大の課題の1つは、それを実行するために必要な電力です。コンセンサスを得るには、大量のエネルギーと計算能力が必要です。

通常、このような大規模なネットワークであるため、通常、許可されたネットワークよりも低速であり、拡張が困難です。そのサイズとトランザクションの検証に必要な計算能力のために、許可のないブロックチェーンは多くのエネルギーと計算能力を消費します。そのため、一部の企業では、組織のエンタープライズソリューションとして許可のないネットワークを採用することが困難です。

また、その公開性により、取引情報のプライバシーも低下します。

ある程度、匿名性は許可のないシステムの欠点と見なすこともできます。誰でもネットワークに参加できるため、悪意のあるプレーヤーや詐欺師を簡単に除外する方法はありません。

共通点として、両方のブロックチェーンで共有されるいくつかの特徴を次に示します。

まず、両方とも分散型台帳と見なされます。つまり、類似したデータの複数のバージョンがネットワーク全体の異なる場所に保存されます。どちらのブロックチェーンもコンセンサスメカニズムを使用します。つまり、メンバーは、トランザクションの検証方法や元帳の外観について合意に達することができます。

許可されたネットワークでは完全ではありませんが、両方のブロックチェーンも不変です。不変性とは、理論的には、コンセンサスメカニズムがオーバーライドされるか、システムがハッキングされない限り、これらのネットワークに保存されているデータを変更できないことを意味します。

2つのブロックチェーンアーキテクチャには異なるユースケースがあり、それぞれが特定のアプリケーションにより適しています。

たとえば、許可のないブロックチェーンは金融アプリケーションに適しています。また、次のような高レベルの分散化を必要とするユーザーにも非常に適しています。

寄付とクラウドファンディング

デジタル資産の取引

ブロックチェーンストレージ

一方、許可されたブロックチェーンは、次のような高レベルのセキュリティとプライバシーを必要とするアプリケーションに適しています。

本人確認

請求の和解

サプライチェーンの追跡

他の場合と同様に、資金を投入する前に、両方のDLTパラダイムの長所と短所を検討することをお勧めします。 Journal of Softwareに掲載された研究論文で、研究者のSolat、Calvez、およびNaït-Abdesselamは、許可されていないブロックチェーンが許可されたブロックチェーンよりも優れている理由について強力な事例を示しました。

「許可されたブロックチェーンと許可されていないブロックチェーン:正しい選択が1つしかない方法と理由」というタイトルの論文では、次の議論が示されました。

ブロックチェーンシステムは、トランザクションを検証し、履歴トランザクションを改ざんから保護することにより、データの整合性を保証します。これは、1つのブロックが変更されたときに後続のブロックの残りを無効にすることにより、許可のないネットワークで機能します。

許可されたネットワークで、研究者は次のように主張しました。「変更されたすべてのブロックが再び有効になるように、次のすべてのブロック(...)を再計算することが可能です。つまり、前のブロックのハッシュに基づいてブロックを相互にチェーンするだけでは、データの整合性とセキュリティを確保し、トランザクションを改ざんから保護することはできません。」

研究者によると、これによりトランザクションのチェーンは意味がなくなり、このタイプのブロックチェーンは「役に立たない構造」になります。研究者たちは、許可されていないブロックチェーンの欠点と、許可されたブロックチェーンの魅力を認めました。それにもかかわらず、彼らは、パフォーマンスのスケーラビリティにおける許可のないブロックチェーンの課題にもかかわらず、クローズドネットワークは依然として良い代替手段ではないことを強調しました。

研究者たちは、閉じたネットワークではブロックチェーンの目標を達成できないと主張しました。これは、許可されたブロックチェーンが「トランザクションの送信またはトランザクション検証プロセスへの参加のいずれにもオープンに参加することを許可しない」ためです。さらに、「トランザクションを送信するには、トランザクション料金を支払うための何らかの方法を所有するだけでなく、何らかの許可が必要です。そうしないと、参加者はネットワークが検閲に抵抗することを公正に期待できません。」

この論文によると、ブロックチェーンシステムが常に所有しなければならないものが3つあります。

オープン性

公開中

許可がない

この議論の下では、オープン性は「ブロックチェーンネットワークに必須かつ必要な機能」の両方になります。許可のないブロックチェーンネットワークビットコインとイーサリアムは、たとえば、プルーフオブワーク(PoW)を使用してシビル攻撃を打ち負かします。その後、イーサリアムは、コンセンサスメカニズムでもあるプルーフオブステーク(PoS)に移行しました。

これらのコンセンサスメカニズムは、バリデーターがスパムブロックを作成するのを防ぐのに役立ちます。また、研究者によると、バリデーターに電力を消費させてシビル攻撃を打ち負かすように効果的に「強制」します。

とはいえ、各ネットワークに関連するリスクと欠陥が、ネットワークが提供するメリットをはるかに上回るかどうかを判断するのは、組織の責任です。次のセクションでは、2つのパラダイムが共存できるかどうかについて説明します。

このトピックを深く掘り下げていく中で、そもそも中本聡のホワイトペーパーの意味を振り返ることが重要です。中本は「ビットコインの父」として知られる偽名の人物であり、現代の金融に関する多くの問題の解決策として、銀行や他の金融ゲートキーパーなどの中央集権的な機関とは正反対のものを提案しました。

2008年、中本は最初に、デジタルトランザクションを追跡および検証するための分散型ピアツーピアプロトコルの概要を説明しました。ナカモトの論文のブロックチェーンは、中央集権化された金融システムの弱点を浮き彫りにした危機への答えでした。

ナカモトのブロックチェーンは、許可がなく、信頼できず、ステートレスなブロックチェーンでした。システムは、二重支払いを防ぎ、すべての参加者がいつでも検査できるように、トランザクションの明確でアクセス可能な記録を生成することもできます。

ただし、技術関連のものと同様に、ブロックチェーン技術を複数のアプリケーションに使用できることが明らかになると、本来の目的からの派生物が調査されました。許可されたブロックチェーンは、従来のブロックチェーンテクノロジーと、制限付きアクセスを好む組織によるユースケースとの間の「ギャップを埋める」ために生まれました。

上で概説したように、いわばゲートキーパーとのネットワークに対して強い議論があります。基本的な理由は、PoWやPoSのようなコンセンサスメカニズムがその目的を果たしているということです。

繰り返しになりますが、技術関連のものと同様に、一般の人々(およびその権力者)は通常、「公共の」技術に抵抗します。これは、1990年代以降、次の議論や一般の人々の受け入れの中で見られました。

クラウドインフラストラクチャとオンプレミスインフラストラクチャ

インターネットとイントラネット

ただし、柔軟性があり、メリットが多く、参入障壁が低いため、もちろん、これらのテクノロジーのより多くのパブリックバージョンが優先されます。現在より広く使用されている許可のないブロックチェーンについても同じことが言えます。

ただし、パブリックテクノロジーが支配的である可能性がありますが、これはクローズドテクノロジーにメリットがないことを意味するものではありません。クローズドテクノロジーでうまく機能する特定のユースケースとアプリケーションがまだあると言えます。

許可されたブロックチェーンの強みは、その効率にあります。次のことができます:

クローズドグループ内のメンバー間の迅速で安全な取引を促進する

組織内のリスク管理、コンプライアンス、およびその他の重要なチームの単一の参照を作成します

不要な事務処理を排除

したがって、特定のビジネス設定やユースケースでは、許可されたブロックチェーンの方が適切な場合があると主張できます。 1つは、許可されたブロックチェーンは、閉じたグループにのみアクセスできるため、許可されていないブロックチェーンほど複雑なアルゴリズムを必要としません。これにより、データとトランザクションの処理がよりエネルギー効率が高くなり、コンセンサスにすばやく到達することもできます。

要約すると、許可されていないブロックチェーンと許可されたブロックチェーンが共存できると言えます。目的が異なるだけです。